20210514 wireshark

패킷을 탐지, 분석 스니핑 형태

원본 비트를 탐지하고 비트를 해석해서 나타내줌.

(ethernet 의 preamble, DST 는 캡쳐가 안되고, DST부터 나타내줌)

패키지 설치

[root@host2 ~]# yum install wireshark wireshark-gnome

[root@host1 ~]# wireshark&

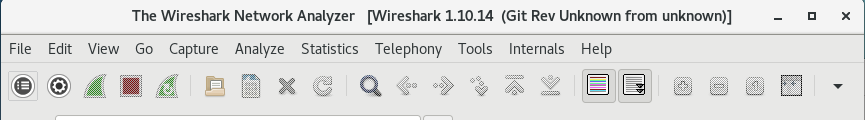

gui 창 열림

1번 : 인터페이스 리스트 나열 (새창에서 열림 / START 시, 캡쳐 시작)

3번 : 패킷 캡쳐 시작 start

4번 : 패킷 캡쳐 중지 stop

5번 : 저장된 패킷을 버리고 새롭게 캡쳐 시작restart

18번버튼 : zoom in

====ARP====

[root@host1 ~]# arp -a : arp 캐시테이블 항목을 나열하는 명령어

gateway (10.0.2.1) at 52:54:00:12:35:00 [ether] on enp0s3

[root@host1 ~]# arp -d 192.168.56.100 : 항목을 지우는 명령어

No ARP entry for 192.168.56.100

[root@host1 ~]# arp -d 10.0.2.1

[root@host1 ~]# arp -d 10.0.2.3

wireshark 캡쳐 시작 후 핑 확인

[root@host1 ~]# ping 10.0.2.12

arp로 물리주소를 알아낸다. who has 10.0.2.12?

[root@host1 ~]# ifconfig

ether 08:00:27:1c:ad:c6

wireshark에서도 똑같은 물리주소를 알려줌.

Sender MAC address: CadmusCo_1c:ad:c6 (08:00:27:1c:ad:c6)

Echo (ping) reply 를 보게 되면 아래와 같이 DST의 물리주소를 나타내줌 (source에게 응답)

Ethernet II, Src: CadmusCo_95:d1:1e (08:00:27:95:d1:1e), Dst: CadmusCo_1c:ad:c6 (08:00:27:1c:ad:c6)

[root@host2 ~]# ifconfig

enp0s3: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

ether 08:00:27:95:d1:1e

====IP====

웹브라우저 프라이빗모드 사용

firefox Ctrl +SHIFT + P

와이어샤크 캡쳐 켜고, 웹사이트 접속 후 캡쳐 중지 → 분석

1) DNS 쿼리, 응답 (UDP 프로토콜 위에서 작동 // UDP는 IP프로토콜 위에서 작동)

2) 이더넷 프레임 2

Query

Internet Protocol Version 4, Src: 10.0.2.11 (10.0.2.11), Dst: 8.8.8.8 (8.8.8.8) → Src, Dst(DNS) 를 볼 수 있음.

User Datagram Protocol, Src Port: 56852 (56852), Dst Port: domain (53) → UDP/53 port : DNS

Source port : 56852 (56852)

Destination port: 56852 (56852) → 운영체제에서 임의지정해주는 포트

Query response (Src, Dst 의 주소, 포트가 바뀐걸 볼 수 있다)

Internet Protocol Version 4, Src: 8.8.8.8 (8.8.8.8), Dst: 10.0.2.11 (10.0.2.11)

User Datagram Protocol, Src Port: domain (53), Dst Port: 56852 (56852)

Source port: domain (53)

Destination port: 56852 (56852)

TCP 연결맺는 과정 (3way handshake)

SYN → SYN, ACK → ACK

5~10 : TCP 연결

11~13 : http 웹 서비스 연결

5 0.060927022 10.0.2.11 93.184.216.34 TCP 74 58286 > http [SYN] Seq=0 Win=29200 Len=0 MSS=1460 SACK_PERM=1 TSval=2084350 TSecr=0 WS=128

6 0.070097866 10.0.2.11 93.184.216.34 TCP 74 58288 > http [SYN] Seq=0 Win=29200 Len=0 MSS=1460 SACK_PERM=1 TSval=2084360 TSecr=0 WS=128

7 0.195579692 93.184.216.34 10.0.2.11 TCP 60 http > 58286 [SYN, ACK] Seq=0 Ack=1 Win=32768 Len=0 MSS=1460

8 0.195618326 10.0.2.11 93.184.216.34 TCP 54 58286 > http [ACK] Seq=1 Ack=1 Win=29200 Len=0

9 0.217694920 93.184.216.34 10.0.2.11 TCP 60 http > 58288 [SYN, ACK] Seq=0 Ack=1 Win=32768 Len=0 MSS=1460

10 0.217736742 10.0.2.11 93.184.216.34 TCP 54 58288 > http [ACK] Seq=1 Ack=1 Win=29200 Len=0

11 0.218567315 10.0.2.11 93.184.216.34 HTTP 377 GET / HTTP/1.1

12 0.316200848 93.184.216.34 10.0.2.11 TCP 60 http > 58288 [ACK] Seq=1 Ack=324 Win=32445 Len=0

13 0.373422013 93.184.216.34 10.0.2.11 HTTP 1059 HTTP/1.1 200 OK (text/html)